IT-Sicherheit am Arbeitsplatz

Kontakt

Team

Besucheranschrift

Postanschrift

Weiterführende Links (extern)

IT-Sicherheit am Arbeitsplatz

Die IT-Sicherheit an der Universität Oldenburg ist nicht allein Sache der IT-Abteilung oder des Informationssicherheitsmanagements. Jedes Mitglied der Universität kann dazu beitragen, dass die IT-Sicherheit gewährleistet bleibt.

Denn Sie alle sind es, die den Versuch von Angreifern vereiteln, die durch Phishing-Mails an Zugangsdaten kommen wollen, oder durch komplexe Passwörter einen schnellen Zugriff von Unbefugten verhindern.

Wie Sie Gefahren erkennen und wie Sie sich dagegen wappnen können, erfahren Sie auf dieser Seite.

Phishing erkennen und vermeiden

Was ist Phishing?

Angriffe gegen Unternehmen und auch Universitäten werden heute regelmäßig durch Phishing-E-Mails eingeleitet. Auch die Nutzer/innen der Uni Oldenburg erhalten regelmäßig derartige E-Mails.

Durch die gefälschten E-Mails sollen Sie dazu verleitet werden, auf einer gefälschten Webseite Ihre Anmeldedaten einzugeben oder eine angehängte Datei mit einem Virus zu öffnen.

Folgende Punkte helfen dabei, Phishing zu erkennen:

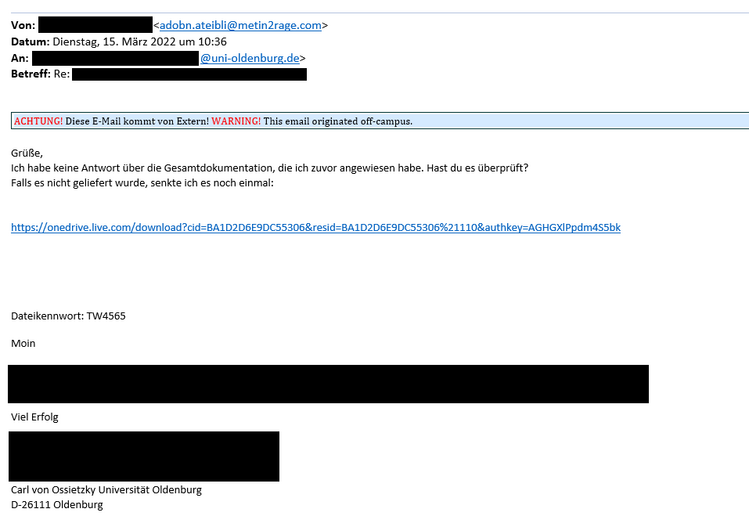

- Achten Sie auf den Hinweis, dass eine Mail von extern kommt.

- Prüfen Sie, ob eine gefälschte Absender-Adresse verwendet wird.

- Der Text der Mail gibt dringenden Handlungsbedarf vor, etwa: "Wenn Sie Ihre Daten nicht umgehend aktualisieren, dann gehen sie unwiederbringlich verloren …".

- Drohungen kommen zum Einsatz: „Wenn Sie das nicht tun, müssen wir Ihr Konto leider sperren …".

- Sie werden aufgefordert, vertrauliche Informationen preiszugeben oder Login-Daten einzugeben.

- Die E-Mail enthält Links oder Formulare.

- Die Mail scheint von einer bekannten Person oder Organisation zu stammen, jedoch kommt Ihnen das Anliegen des Absenders ungewöhnlich vor.

Kommt diese E-Mail wirklich von "oben"?

Geschäftsführungsbetrug (CEO Fraud) ist eine Art von Betrug, bei dem jemand sich als Führungskraft der Uni ausgibt und versucht, Mitarbeitende dazu zu bringen, vertrauliche Informationen herauszugeben oder Geld an eine bestimmte Bankverbindung zu überweisen.

Der Betrüger kann dabei per E-Mail, Telefon oder andere Kommunikationsmittel Kontakt zu den Opfern aufnehmen und sich als eine vertrauenswürdige Person ausgeben. Diese Betrugsart ist besonders gefährlich, da die Betrüger in der Regel sehr gut vorbereitet sind und sich sehr überzeugend geben. Sie nutzen verschiedene Techniken, um Vertrauen zu erlangen und Informationen zu bekommen.

Um sich zu schützen, sollten Sie immer vorsichtig sein, wenn Sie von Personen kontaktiert werden, die sich als Vorgesetze oder Vorgesetzter ausgeben, und genau überprüfen, ob die Anfrage wirklich von einer vertrauenswürdigen Quelle stammt.

Oft wird in einer kurzen Mail, die vermeintlich von einer Person an der Uni kommt, nur gefragt, ob Sie grade Zeit haben. Wenn Sie darauf antworten, beginnt der Betrugsversuch.

So prüfen Sie den Absender einer E-Mail

Um die E-Mail-Adresse des Absenders im Outlook-Client zu überprüfen, müssen Sie in der E-Mail mit dem Mauszeiger über den Absender schweben und anschließend auf den kleinen Pfeil klicken um das Kontaktfeld zu öffnen.

Nun wird Ihnen die Absender-Adresse angezeigt.

Achten Sie auf den Teil hinter dem @-Zeichen. Dies ist die Absender-Domäne. Dabei ist der Teil mit dem letzten Punkt („.“) wichtig.

Beispiel: Max.mustermann@uni-o1denburg.de kommt nicht von der Uni Oldenburg, hier steht eine „1“ statt eines „l“ in der Absenderadresse.

Achtung! Diese Mail kommt von extern

Achten Sie darauf, ob am Anfang der Mail ein Hinweis darauf steht, dass die Mail von extern kommt.

So können Sie betrügerische Mails oft erkennen.

Achten Sie auf Anhänge

Wenn Sie keinen Anhang erwarten, dann sollten Sie besonders skeptisch sein. Häufig schalten sich die Versender von Phishing-E-Mails in ein bestehendes Gespräch ein und verschicken eine vermeintliche Antwort in Verbindung mit einer Virusdatei oder einem Link zu einem Virus.

Misstrauen Sie Links

Prüfen Sie, ob ein Link in einer E-Mail sicher ist. Gehen Sie mit dem Mauszeiger in Ihrer E-Mail über diesen Link, ohne ihn anzuklicken. Nun sehen Sie, wohin der Link tatsächlich führt:

Ignorieren Sie den Anfang (http:// oder https://). Lesen Sie dann bis zum ersten „/“. Der Teil vor dem „/“ mit dem Punkt „.“ zeigt das tatsächliche Ziel des Links an. Der folgende Link führt zu „ntmov.com“ nicht zur Uni Oldenburg: www.ntmov.com/img/cas01.elearning.uni-oldenburg.de.htm

Misstrauen Sie Aufforderungen zu einem Login

Wenn Sie in einer E-Mail unerwartet aufgefordert werden, sich auf einer Webseite anzumelden, klicken Sie nie auf den Link. Öffnen Sie einen Webbrowser und tippen Sie die Ihnen bekannte Internet-Adresse manuell ein.

Was tun bei Phishing-Verdacht

Wenn Ihnen eine E-Mail suspekt vorkommt und Sie z. B. Phishing vermuten,

- verschieben Sie die E-Mail ggf. zunächst in den Ordner Junk E-Mail, so werden automatisch alle Links und weitere Automatismen gesperrt.

- lassen Sie sich die Echtheit vom Absender persönlich/telefonisch bestätigen.

- leiten Sie bei bestehendem Verdacht die E-Mail zur Prüfung an die IT-Dienste weiter:

- Öffnen Sie eine neue E-Mail,

- geben Sie als Betreff „Please detect this as spam“ an,

- ziehen Sie die betreffende E-Mail mit der Maus in diese neue E-Mail und senden Sie diese an SPAM-Verdacht@uol.de und an dsm@uol.de.

Sicherer Umgang mit Passwörtern

Verwenden Sie sichere Passwörter

Sichere Passwörter sind Passwörter, die schwer zu erraten sind. Hier sind ein paar Tipps, um ein sicheres Passwort zu erstellen:

- Verwenden Sie eine Kombination aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen.

- Verwenden Sie mindestens 8 Zeichen.

- Vermeiden Sie Wörter, die im Wörterbuch zu finden sind.

- Vermeiden Sie Informationen, die leicht zugänglich sind (z.B. Geburtsdatum, Namen von Familienmitgliedern).

Wie kann man sich ein sicheres Passwort merken?

Verwenden Sie einen Satz: Überlegen Sie sich eine Satz, den sie sich merken können, und nutzen Sie die ersten Buchstaben jedes Worts als Passwort.

Verwenden Sie einen Passwort-Manager: Ein Passwort-Manager kann sichere Passwörter für Sie generieren und speichern. Sie müssen sich nur ein Master-Passwort merken. Zu den bekanntesten Passwortsafes gehören das Programm Keepass (keepass.info/) und der Ableger KeepassXC (keepassxc.org/). Die IT-Dienste können Sie bei der Installation unterstützen.

Umgang mit sensiblen Daten

Speichern Sie keine sensiblen Daten auf ungeschützten Geräten

Speichern Sie Ihre Daten auf den zentralen Servern, z. B. ihrem L-Laufwerk, oder in der Uni-eigenen Cloud (https://cs.uol.de).

Speichern Sie dienstliche Daten nicht auf USB-Sticks.

Verwenden Sie sichere Übertragungsmethoden, wenn Sie vertrauliche Daten übertragen

Verschicken Sie keine vertraulichen Daten ungesichert per E-Mail. Sie können Daten über die Uni-eigene Cloud (https://cs.uol.de) austauschen. Eine Anleitung finden Sie bei den IT-Diensten

Oder nutzen Sie zumindest ein ZIP-Archiv mit einem Passwort. Wenn Sie regelmäßig Daten austauschen müssen, sollten Sie eine sichere Verschlüsselungsmethode mit den Empfängern vereinbaren.

Schließen Sie Sicherheitslücken

Software und Systeme aktuell halten

Update, Patch, Aktualisierung oder Bugfix – Was ist das? - hinter diesen Begriffen verbirgt sich letztlich der gleiche Vorgang: Hersteller beseitigen Fehler, schließen Sicherheitslücken oder fügen Funktionen hinzu, ohne dass die Software neu aufgesetzt werden muss.

Unter Sicherheitslücken versteht man dabei Schwachstellen in einer Software, die es Angreifern beispielsweise ermöglichen, bösartige Programme einzuschleusen und die Kontrolle über fremde Systeme zu übernehmen. Es ist ein immerwährender Wettlauf: Hacker entdecken Schwachstellen, Hersteller schließen diese schnellstmöglich. Die Hacker werden erneut fündig, wieder sind die Hersteller am Zuge.

Um Hackern möglichst wenig Angriffsmöglichkeiten zu bieten, ist es deshalb so wichtig, Software und Systeme aktuell zu halten und so Schwachstellen zu minimieren.

Denken Sie deshalb daran, regelmäßig Updates zu installieren, wenn Sie selbstinstallierte Anwendungen auf Ihrem System nutzen.

Auch wenn Ihr Windowsrechner meldet, dass Updates bereitstehen, sollten Sie diese möglichst bald installieren.