Tipps und FAQ

Service Desk - allgemeine Anfragen

Teamleitung

Tipps und FAQ

Allgemeine Hinweise zum Umgang mit Passwörtern

Passwörter für den täglichen Gebrauch

Bei Passwörtern, die man regelmäßig nutzt, ist die sichere Aufbewahrung die größte Herausforderung. Dazu gibt es im Prinzip zwei Möglichkeiten:

1) Man merkt sich das Passwort

Es gibt verschiedene Techniken, wie man sich Passwörter gut merken kann. Zum Beispiel kann man sich einen einfachen Satz überlegen und daraus Anfangsbuchstaben, Endbuchstaben, ggf. auch Satzzeichen o. Ä. übernehmen. "Wie denke ich mir 1 sicheres Passwort aus?" wird z. B. zu "Wdim1sPa?". Dabei sollte das Passwort mindestens 8 Zeichen haben. Eine andere Möglichkeit ist ein vergleichsweise langes Passwort, das sich aus ganzen Wörtern zusammensetzt. Diese Wörter sollten möglichst in keinem direkten Zusammenhang stehen bzw. keinen Satz bilden. Beispiel: "Hund, Katze, Maus, Echse, Spock" - so hat man zwar einiges zum Tippen, kann sich das Passwort aber relativ einfach merken. Sicher ist es trotzdem, da beim Ausprobieren auf Basis aller möglichen Kombinationen 5 (zufällige) Wörter ungefähr so schwer zu erraten sind wie 10 zufällige Buchstaben.

2) Benutzung eines sicheren Passwortspeichers

Auf den Seiten des BSI gibt es gute Hinweise zur Nutzung eines Passwort-Managers. Empfehlenswert ist z. B. das Tool KeePass. Für den "Hausgebrauch" reicht es allerdings auch aus, sich einen Passwort-Hinweis als Gedächtnisstütze an einer sicheren Stelle zu deponieren (z. B. in der eigenen Geldbörse).

Andere Lösungen wie Aufschreiben des ganzen Passworts auf einem Zettel (egal ob unter der Tastatur oder verschlossen im Schreibtisch) oder ungesicherte Datei-Ablagen auf Smartphones oder Cloudstorage sind zu unsicher.

Admin-Passwörter / Passphrasen zur Verschlüsselung

Passwörter, die man sich nicht merken muss, weil sie selten benutzt werden und zum Beispiel in verschlüsselten Passwortarchiven aufgehoben und nicht abgetippt werden, sollten zufällig generiert werden.

Empfehlenswert ist dazu das ZENDAS-Tool - mit 32 Zeichen sind Sie nach heutigem Stand auf der sicheren Seite.

Änderung von Passwörtern

Glücklicherweise wurde die übliche Praxis, regelmäßige Passwortänderungen zu empfehlen oder zu erzwingen, inzwischen aufgegeben. Solange Ihr Passwort geheim bleibt, gibt es keinen Grund, es zu ändern. Falls Sie den Verdacht haben, dass ein Passwort gehackt oder ausgespäht wurde, sollten Sie es natürlich trotzdem sofort ändern.

Weiterführende Informationen zum Thema Passwörter finden Sie z. B. gut aufbereitet auf den Seiten des BSI.

Anträge an Datenschutz, Ethikkommission etc.

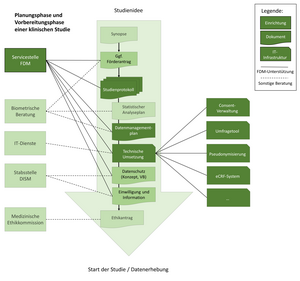

Welche (regulatorischen) Anträge muss ich für mein (medizinisches) Forschungsprojekt stellen und in welcher Reihenfolge?

Allgemeine Hinweise

Das Ziel der Servicestelle Forschungsdatenmanagement ist an dieser Stelle, Ihnen Vorlagen und (Software-)Tools für den gesamten Lebenszyklus der Forschungsdaten von der Planung bis zur Archivierung bereitzustellen. Dies soll Ihnen eine Infrastrukur bieten, in der Sie sich z. B. hinsichtlich der technischen Umsetzung des Datenmanagements nicht mehr mit Datenschutz-Fragen beschäftigen müssen.

Der hier beschriebene Ablauf und die verlinkten Informationen passen natürlich nicht auf jedes Projekt. Bei Unklarheiten sprechen Sie uns gerne an oder kontaktieren Sie die Kolleginnen und Kollegen der Stabstelle Datenschutz und Informationssicherheit bzw. der Ethikkommission

Die Servicestelle Forschungsdatenmanagement empfiehlt Ihnen folgendes Vorgehen:

1. Projektidee / Synopse (fakultativ)

Planen Sie Ihr Forschungsvorhaben und schreiben Sie eine kurze Synopse für die weitere Planung. Falls Sie eine Förderung beantragen wollen, benötigen Sie häufig ohnehin eine ca. 1-seitige Zusammenfassung. Stichpunkte für die Synopse: Projektleiter, beteiligte Einrichtungen/Projektpartner, Projekttitel, Forschungsgebiet/Erkrankung, Projektziele, Hypothese, Studiendesign und Analyse-Methodik, ggf. Interventionen, Maßnahmen, Anzahl Probanden/Patienten, Datensatzbeschreibung, Projektdauer

2. Beratung durch die Servicestelle Forschungsdatenmanagement (fakultativ)

Kommen Sie gerne zu einem frühen Zeitpunkt auf uns zu, damit wir prüfen können, an welchen Stellen wir Sie im Projekt unterstützen können. Im Idealfall schicken Sie uns per E-Mail Ihre Synopse mit der Bitte um einen Gesprächstermin. Falls es sich bei dem Projekt um eine klinische Studie handelt, die nach Arzneimittel-/Medizinprodukterecht reguliert ist, dann werden wir Ihnen zu einer Beratung durch entsprechende Experten (KKS) raten.

3. Erstellung eines Studienprotokolls mit Datenmanagementplan (in der Regel obligatorisch)

Die Anforderungen an ein Studienprotokoll werden auf den Seiten der medizinischen Ethikkommission der UOL ausführlich beschrieben. Wir empfehlen Ihnen in diesem Zusammenhang auch einen Datenmanagementplan zu erstellen, auch wenn dies keine verpflichtende Anforderung ist. Dabei unterstützen wir Sie gerne. Dies beinhaltet natürlich ggf. auch die genaue Definition der Nutzung von IT-Services der Servicestelle Forschungsdatenmanagement. Diese Informationen sind wichtig für die nachfolgenden Schritte.

Hinweis: Im Rahmen der Initiativen zum Thema FAIR Data gewinnen Datenmanagementpläne zunehmend an Bedeutung. Sollten Sie einen Förderantrag stellen, fällt dies ebenfalls in diese Phase hinein.

4. Erstellung einer Verfahrensbeschreibung für den Datenschutz (obligatorisch)

Sofern er sich um personenbezogene Daten handelt, muss aufgrund der DSGVO eine Verfahrensbeschreibung erstellt werden. Die Stabsstelle Datenschutz und Informationssicherheit bietet hierzu detaillierte Informationen und Vorlagen. Falls Sie in Ihrem Projekt keine personenbezogenen Daten verarbeiten, sollten Sie dies im Zweifelsfall trotzdem der Stabsstelle vortragen und sich bestätigen lassen, dass die Daten anonym sind.

Falls Sie IT-Angebote der Servicestelle (wie REDCap oder SoSci Survey) nutzen, können Sie bzgl. der Angaben für die Verfahrensbeschreibung und die notwendigen technisch-/organisatorischen Maßnahmen auf unsere Vorlagen im jeweiligen Betriebskonzept zurückgreifen. Zum Teil finden Sie Angaben dazu auf unserer Webseite bei den Services. Sollten Ihnen Angaben fehlen, wenden Sie sich gerne an uns.

Bei größeren Projekten mit komplexen Datenflüssen empfielt es sich ein Datenschutzkonzept zu erstellen. Einige wertvolle Hinweise zu speziellen Datenschutzaspekten im Bereich Forschung finden Sie auf den Seiten des Datenschutzbeauftragten. Dort ist auch eine Vorlage für ein Datenschutzkonzept verlinkt.

5. Ethik-Antrag (obligatorisch)

Der Ethik-Antrag sollte erst gestellt werden, wenn die vorhergehenden Schritte weitgehend abgeschlossen sind. Da das Verfahren bei der Ethik-Kommission die höchsten formalen Anforderungen hat und spätere Änderungen in der Regel auch der Ethik-Kommission angezeigt werden müssen, vermeidet man auf diese Weise unnötige Schleifen. Umfangreiche FAQs und Hinweise zur Antragstellung finden Sie bei der Ethikkommission.

Selbstverständlich können Sie sich auch zu jedem anderen Zeitpunkt im Projekt an die Servicestelle Forschungsdatenmanagement wenden. Der hier skizzierte Ablauf ist lediglich der von uns vorgeschlagene ideale Ablauf, der Ihnen nach Möglichkeit Schleifen (insbesondere beim Ethikantrag) ersparen soll.

Good enough practices in scientific computing

In dem Open Access Artikel Good enough practices in scientific computing sind viele praxisnahe Tipps aufgeführt. Die meisten davon beziehen sich nicht im engeren Sinne auf computing, sondern sind universell in der datengetriebenen Forschung anwendbar. Die Hinweise bieten einen pragmatische Einstieg in nachvollziehbare und reproduzierbare Forschung.

Zu den folgenden Themen finden sich im Artikel Empfehlungen und Tipps:

- Data management

- Save the raw data.

- Ensure that raw data are backed up in more than one location.

- Create the data you wish to see in the world.

- Create analysis-friendly data.

- Record all the steps used to process data.

- Anticipate the need to use multiple tables, and use a unique identifier for every record.

- Submit data to a reputable DOI-issuing repository so that others can access and cite it.

- Software

- Place a brief explanatory comment at the start of every program.

- Decompose programs into functions.

- Be ruthless about eliminating duplication.

- Always search for well-maintained software libraries that do what you need.

- Test libraries before relying on them.

- Give functions and variables meaningful names.

- Make dependencies and requirements explicit.

- Do not comment and uncomment sections of code to control a program's behavior.

- Provide a simple example or test data set.

- Submit code to a reputable DOI-issuing repository.

- Collaboration

- Create an overview of your project.

- Create a shared "to-do" list for the project.

- Decide on communication strategies.

- Make the license explicit.

- Make the project citable.

- Project organization

- Put each project in its own directory, which is named after the project.

- Put text documents associated with the project in the doc directory.

- Put raw data and metadata in a data directory and files generated during cleanup and analysis in a results directory.

- Put project source code in the src directory.

- Put external scripts or compiled programs in the bin directory.

- Name all files to reflect their content or function.

- Keeping track of changes

- Back up (almost) everything created by a human being as soon as it is created.

- Keep changes small.

- Share changes frequently.

- Create, maintain, and use a checklist for saving and sharing changes to the project.

- Store each project in a folder that is mirrored off the researcher's working machine.

- Add a file called CHANGELOG.txt to the project's docs subfolder.

- Copy the entire project whenever a significant change has been made.

- Use a version control system.

- Manuscripts

- Write manuscripts using online tools with rich formatting, change tracking, and reference management.

- Write the manuscript in a plain text format that permits version control.

Wilson G, Bryan J, Cranston K, Kitzes J, Nederbragt L, Teal TK (2017) Good enough practices in scientific computing. PLoS Comput Biol 13(6): e1005510. doi.org/10.1371/journal.pcbi.1005510

Rechtliche Rahmenbedingungen des Forschungsdatenmanagements

Im Rahmen des Forschungsdatenmanagements gibt es diverse rechtliche Vorschriften, die beachtet werden müssen. Daraus können im Einzelfall komplexe Fragestellungen entstehen. Zu den relevanten Themen und Rechtsgebieten gehören unter anderem:

- Urheber-, Leistungsschutz- und Patentrechte

- Zuordnung bzw. Eigentumsfragen

- Geheimhaltungsvereinbarungen

- Dienstvertragliche Regelungen

- Lizenzmodelle bei der Veröffentlichung

- Haftungsfragen

- Persönlichkeitsrechte und Datenschutz

Aufgrund des großen Spektrums an Daten und in Frage kommenden gesetzlichen Regelungen ist es schwer, allgemeingültige Empfehlungen zu geben. Es existieren jedoch bereits umfangreiche und gut aufbereitete Veröffentlichungen von Rechtsexperten. Gerne verweisen wir auf eine Kurzzusammenfassung der rechtlichen Rahmenbedingungen (unter CC-BY-SA 4.0 Lizenz) und einen ausführlichen Leitfaden zu Rechtsfragen bei Open Science (unter CC-BY 4.0 Lizenz).

Die Servicestelle Forschungsdatenmanagement darf keine Rechtsberatung erteilen. Bei konkreten rechtlichen Fragen oder Problemen wenden Sie sich bitte an PGR - Allgemeine Rechtsangelegenheiten bzw. zum Thema Datenschutz an die Stabsstelle Datenschutz und Informationssicherheit. Die Servicestelle Forschungsdatenmanagement steht Ihnen gerne für allgemeine Empfehlungen und insbesondere für Unterstützung bei der technischen Umsetzung zur Verfügung.

Sichere Datenübertragung (Verschlüsselung)

Wie kann ich Daten verschlüsselt übertragen?

In der Forschung müssen häufig vertrauliche (ggf. auch personenbezogene) Daten ausgetauscht werden. Dabei wird vorausgesetzt und teilweise auch von Ethikkommissionen oder Datenschützern explizit eingefordert, dass die Daten derart sicher übertragen werden, dass sie von Dritten nicht eingesehen werden können.

Etablierte Kommunikationsmedien (z. B. E-Mail) oder Cloudstorage-/Messenger-Lösungen, die man evtl. im privaten Bereich nutzt (z. B. Dropbox, WhatsApp oder vergleichbare Anbieter) stoßen dabei an Grenzen. Bei der Nutzung externer Dienste ist regelmäßig das Problem, dass keine geeignete vertragliche Vereinbarung mit dem Anbieter besteht und somit die Vertraulichkeit der Daten nicht gewährleistet werden kann. Aus diesem Grund ist die dienstliche Nutzung solcher Dienste für vertrauliche Daten grundsätzlich nicht zulässig. Ein anderes häufiges Problem ist die unsichere (unverschlüsselte) Übertragung der Daten, die z. B. beim normalen E-Mail-Versand genutzt wird.

Bei der Verschlüsselung sind drei grundsätzliche Verfahren zu unterscheiden, die in diesem Bereich oft genannt bzw. eingesetzt werden:

1. Dateiverschlüsselung

Die Verschlüsselung auf Datei-Ebene bietet grundsätzlich den höchsten Schutz, ist aber auch die unkomfortabelste Form. In der Praxis ist der größte Nachteil die schlechte Verbreitung entsprechender Tools (Installation, Nutzerschulung,...), da alle Beteiligten diese verwenden müssen.

Empfehlenswert ist ggf. die Nutzung der Software 7-Zip (mit AES-256), VeraCrypt oder ähnlicher Tools, wenn Dateien verschlüsselt abgelegt oder per E-Mail verschickt werden müssen.

2. E-Mail-Verschlüsselung (Inhaltsverschlüsselung)

Die Verschlüsselung von E-Mails funktioniert über S/MIME Zertifikate (die über die IT-Dienste vom DFN bezogen werden können) oder über vergleichbare Alternativen wie PGP. Einmal konfiguriert ist das eine komfortable Möglichkeit verschlüsselt zu kommunizieren, aber hier ist das Problem der mangelnden Verbreitung sogar noch größer als bei den Tools für die Dateiverschlüsselung, so dass dieser Weg in der Praxis kaum empfohlen werden kann. Obwohl gut konfigurierte Mailserver auch Transportverschlüsselung nutzen, kann man sich darauf nicht verlassen und sollte daher E-Mail ohne weitere Maßnahmen als unverschlüsselt ansehen.

Achtung: Neben der Inhaltsverschlüsselung gibt es auch digitale Signaturen, die in Outlook mit einen Siegel-Symbol dargestellt werden. Dies bedeutet nicht, dass die E-Mail automatisch verschlüsselt ist. Es bedeutet nur, dass die Identität des Senders von der Zertifikatsstelle geprüft wurde.

3. Transportverschlüsselung

Die Transportverschlüsselung ist heute bei vielen Tools bereits gängige Praxis und passiert in der Regel ohne Zutun des Benutzers und ohne, dass besondere Software installiert werden müsste. Bei webbasierten Systemen erkennt man die Verschlüsselung am „https“ bzw. an dem Schloss-Symbol im Browser.

Transportverschlüsselung sollte grundsätzlich eingesetzt werden. Es ist aber allgemein gesagt nur dann auch eine hinreichende Maßnahme, wenn die verwendeten Tools oder Portale auch sicher sind (und ggf. organisatorisch/vertraglich an die UOL gebunden sind).

Für eine transportverschlüsselte Übertragung von Dateien in die universitäre Infrastruktur hinein oder aus ihr heraus bietet sich der von den IT-Diensten selbst betriebene Cloud-Storage Dienst an. Anleitungen dazu finden Sie auf den Seiten der IT-Dienste.

Sofern alle Beteiligten einen UOL-Account haben, sollte die direkte Freigabe über die Eingabe der berechtigten Namen bzw. E-Mail-Adressen verwendet werden. Der Empfänger wird dann automatisch benachrichtigt und benötigt nur seine UOL-Zugangsdaten, so dass der Sender keine sensiblen Daten (insbesondere Passwörter) verschicken muss.

Für die Freigabe an Externe muss die Freigabe über "Link teilen" mit der Option "Passwortschutz" erfolgen. Hierbei ist zu beachten, dass das Passwort nicht zu einfach gewählt wird (am besten zufällig generieren) und das Passwort auch sicher übermittelt wird. Das Verschicken eines Passworts per E-Mail zusammen mit dem Link ist dabei leider keine besonders gute Lösung. Am besten wäre es, wenn das Passwort auf einem ganz anderen Kanal (z. B. persönlich oder telefonisch) übermittelt würde. Hinweise und Anleitungen dazu finden Sie auch in der Dokumentation der IT-Dienste.

Informationen zu Sicherheitsanforderungen hinsichtlich Transport Layer Security (TLS) gibt es beispielweise beim BSI. Zum Beispiel sollte TLS nur in den aktuellen Versionen 1.2 und 1.3 verwendet werden (Mindeststandard des BSI , Version 2.4 vom 25.05.2023, zuletzt auf Aktualität geprüft am 20.12.2024). Bei IT-Services der Universität Oldenburg kann man davon ausgehen, dass entsprechende Standards berücksichtigt werden. Bei Eigenentwicklungen oder externen Angeboten sollte man das prüfen bzw. entsprechende Vereinbarungen abschließen.

Speicherung von Forschungsdaten

Wie speichere ich meine Forschungsdaten ab?

Die Servicestelle Forschungsdatenmanagement empfiehlt, für die Speicherung von Forschungsdaten die von der Universität Oldenburg angebotenen Infrastruktur-Services zu nutzen. Diese sind hoch-performant, ausfall- und desastersicher konzipiert und die Daten verbleiben auf den Universitäts-eigenen Servern. Zu diesen Services gehören:

- Netzlaufwerke

Das persönliche Netzlaufwerk (L-Laufwerk) steht jedem Universitäts-Angehörigen zur Verfügung und ist zugriffsbeschränkt auf den eigenen Universitäts-Account. Wenn der Datenzugriff von weiteren Personen benötigt wird, kann bei den IT-Diensten ein Gruppenlaufwerk beantragt werden. Dieses können Sie für andere Universitäts-Angehörige freischalten.

- Cloud-Storage (Nextcloud)

Der Cloud-Storage bietet die Möglichkeit ein lokales Verzeichnis auf Ihrem Rechner mit dem Datenhaltungssystem der Universität zu synchronisieren. Der Vorteil gegenüber der Verwendung des Netzlaufwerks ist, dass einzelne Dateien oder ganze Ordner im Cloud-Storage mit externen Personen geteilt werden können. So ist die gemeinsame Arbeit an den Daten auch möglich, wenn Projektpartner keinen Angehörigen-Status an der Universität Oldenburg besitzen. Der Dienst ist erreichbar unter cloud.uol.de/. Weitere Informationen finden Sie auf der Seite der IT-Dienste.

- MySQL-Datenbanken

Je nach Art, Ausmaß und Verwendung der Forschungsdaten kann es von Vorteil sein die Daten in einer Datenbank abzuspeichern. Hierfür können Sie eine MySQL-Datenbank bei den IT-Diensten beantragen. Lassen Sie sich gern von uns beraten, wenn Sie sich unsicher sind, ob dies das geeignete Speicherformat für Ihre Daten ist.

- GitLab

Nicht zu vernachlässigen ist, dass ebenfalls Programmcode unter den Begriff „Forschungsdaten“ fällt. Zur Versionsverwaltung steht unter gitlab.uni-oldenburg.de/ der GitLab-Dienst der Universität zur Verfügung.

Hinweis zur Datensicherung und Wiederherstellung

Für die Netzlaufwerke und Datenbanken wird täglich ein Backup erstellt, welches 30 Tage lang vorgehalten wird. Die Wiederherstellung kann sowohl für das ganze Netzlaufwerk als auch für einzelne Dateien erfolgen. Der Cloud-Storage verfügt über eine einfache Versionskontrolle, sodass beim Ändern von Dateien automatisch die alten Versionen für eine begrenzte Zeit gespeichert und von Ihnen wiederhergestellt werden können. Versehentlich gelöschte Dateien können ebenfalls wiederhergestellt werden. Eine Übersicht, wie lange die Versionen wiederherstellbar sind, finden Sie hier.

Da die Backups eine begrenzte Zeit vorgehalten bzw. einmal pro Tag erstellt werden, empfehlen wir Ihnen, bei größeren Änderungen an den Daten eine manuelle Kopie zu erstellen (z. B. mit Zeitstempel im Dateinamen). Vor allem wenn mehrere solcher Änderungen an einem Tag durchgeführt werden, ist dies sinnvoll, da mit dem automatischen Backup keine Zwischenstände von diesem Tag wiederhergestellt werden können.

Wenn Sie unseren REDCap- oder SoSci-Survey-Service nutzen, werden von Ihren dort enthaltenen Daten und Dateien automatisch einmal täglich Backups erstellt. Aber auch hier gilt: Zwischenstände innerhalb eines Tages können nur manuell zurückgesetzt werden. Daher ist ebenfalls eine manuelle Sicherung vor größeren Änderungen zu empfehlen. Hierfür stellen beide Services geeignete Funktionen bereit. Weitere Informationen zur Sicherung und Wiederherstellung sind in dem jeweiligen Betriebskonzept zu finden.

Wenn Sie die empfohlenen Services der Universität nicht nutzen und Ihre Forschungsdaten lokal speichern wollen, sollten Sie auf ausreichenden Schutz vor unautorisiertem Zugriff (z. B. durch Verschlüsselung oder Passwortschutz) achten. Zudem sollten Sie regelmäßig Backups auf einem physikalisch separaten Speichermedium erstellen, welches ebenfalls vor unautorisiertem Zugriff geschützt ist.

Generell sollte mit der Speicherung Ihrer Forschungsdaten auch die Beschreibung der Daten durch Metadaten und die Speicherung dieser einhergehen.

Die hier beschriebenen Empfehlungen beziehen sich nicht auf die langfristige Speicherung, die nach guter wissenschaftlicher Praxis einen Zeitraum von zehn Jahren vorsieht. Aktuell steht für diesen Bereich noch kein spezieller Service zur Verfügung. Weitere Informationen stehen im Glossar-Artikel.

Tipps zum Thema Datenschutz und Informationssicherheit

Wir weisen hierzu gerne auf die umfangreiche Sammlung von FAQs und nützlichen Hinweisen auf den Seiten der Stabsstelle Datenschutz und Informationssicherheit hin.